Уязвимости платформ

Достаточно часто приходится слышать о том, что в результате установки той или иной программы на устройство проник вирус, были потеряны данные или, более того, запустить систему невозможно и единственным выходом является переустановка. Но, как ни странно, сообщения об угрозах касаются не только рядовых пользователей и их устройств, будь то настольный компьютер или мобильный гаджет, но и весьма крупных компаний и их серверов.

Начнем с того, что заразить мобильное устройство на базе Android в действительности очень сложно. С одной стороны, операционная система предполагает, что пользователь будет устанавливать приложения только из магазина Google Play, и тем самым это придает Android сходство с такими системами, как iOS/Windows Phone. Между тем Google решила позволить пользователям и производителям устанавливать любые приложения, какие им будут необходимы, даже если они взяты из Интернета.

Изначально требуется активировать соответствующую функцию в настройках безопасности, а уже затем начать установку приложения. И тут многие пользователи не всегда обращают внимание на то, какие разрешения на активность требует то или иное приложение, а ведь именно из-за этого и происходит проникновение вирусов. Действительно, зачем приложению-калькулятору, надстройке пользовательского интерфейса или календарю-ежедневнику, заметкам или игре требовать возможность отправки СМС?

Вирусы на мобильных платформах

Несмотря на это вирусы проникают, и крупнейшие мировые антивирусные лаборатории уже создают базы мобильных троянов, аналогичные тем, что создаются для троянов для настольных систем. Злоумышленники же в свою очередь умудряются нажиться за счет пользователей и даже попользоваться кредитными картами или личными данными, паролями и прочей информацией.

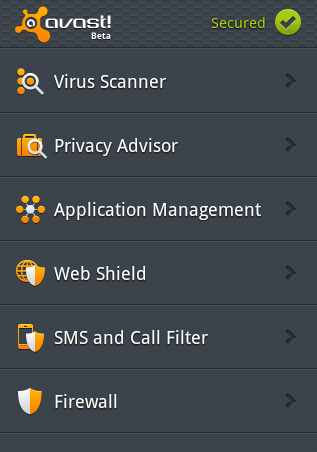

Антивирусы для Android-устройств могут быть хорошим решением, ибо их функционал почти идентичен тому, что существует в десктопных версиях, с той лишь разницей, что программы требуют меньше ресурсов для работы. Но и ими многие пользователи пренебрегают, и тут проблема с заражением описывается словами «человеческий фактор», от которого обезопасить не может ни одна компания, ни одна система безопасности, ни один антивирус.

Антивирус может предупредить о том, что приложение при установке требует некорректные разрешения, он даже может просигналить о том, что установочный файл изначально содержит вредный код. Но бывает и такое, что пользователь все равно продолжает установку, ибо он нашел бесплатное приложение, тогда как в магазине Google Play оно оценивается в некоторую сумму. Или реклама обновления для Android гласит о том, что смартфон требуется срочно обновить. Некоторые люди верят, что нужно, не задумываясь, почему официальный центр обновлений не сообщил об этом, а сторонний сайт – моментально, как только он был открыт в браузере на гаджете.

Бывает, что антивирусы не спасают положения, а спустя время появляются новости о новом модифицированном трояне. Более того, известны случаи, когда и в магазин Google Play проникали зараженные приложения. Что касается мобильных устройств, факт заражения вирусом уже давно не вызывает ни шокового состояния, ни удивления, ни раздражения, ибо если пользователь знаком с безопасностью настольных систем и старается использовать антивирус на ПК, то и свое мобильное устройство он тоже будет стараться защитить, ибо Android давно стал и лакомым куском для хакеров.

Но если с заражениями гаджетов все более-менее понятно и известно, как предотвратить заражение и почему оно возникает, то польская компания Security Explorations в начале декабря сделала весьма шокирующее заявление о том, что сервис Google App Engine обладает более чем 30 уязвимостями для злоумышленников и Google почему-то до сих пор эти уязвимости не закрыла. Для справки сообщим, что Google App Engine – сервис серверов для разработки веб-приложений, аналогичный Microsoft Azure и Amazon Elastic Compute Cloud.

Согласно же заявлению руководителя компании Security Explorations Адаму Говдяку, все найденные «дыры» предоставляют разработчику возможность создавать программный код на Java вне имеющейся среды на низком аппаратном уровне. Более того, перед разработчиком открываются все файлы, что хранятся на сервере и отвечают за работу как системы в целом, так и разработки иных пользователей.

«Мы изучили массу инструментов и многое узнали о среде. К сожалению, мы не смогли завершить наше исследование, потому что наш тестовый аккаунт был заблокирован», – сообщил господин Говдяк. Но несмотря на это данные о нахождении «дыр» в системе безопасности были переданы в Google, которая уже работает над их «уничтожением».

Необходимо представлять, что кроме Java разработчики на платформе Google App Engine могут работать с языком PHP, Python, Go, тогда как исследования коснулись исключительно Java-машины. Но и этого может быть достаточно для получения приза в 20 000 долларов.

Дело в том, что ранее Google запустила программу Google Vulnerability Reward, с тем чтобы привлечь разные компании к поиску уязвимостей в своей системе разработки. Более того, кроме взлома их системы требовалось также создать и свой код, что получилось у Security Explorations до того момента, как система безопасности Google обнаружила несанкционированный доступ к системе и не заблокировала «злоумышленников».

Но не только Google испытывает сложности с системами безопасности. «Почта России», оказывается, тоже, о чем стало известно благодаря заявлению команды Sokol-Security. Но и тут не все так просто, как кажется на первый взгляд, скорее, «Почта России» просто стала жертвой вымогателей.

Для подтверждения своих слов об уязвимости серверов участники компании в Живом Журнале опубликовали и скриншот файловой директории одного из серверов «Почты России», подписав, как легко получить доступ к данным компании. Дополнительно были обнародованы и данные файлов и папок, которые соответствуют региональным Управлениям федеральной почтовой службы (УФПС), некоторые названия файлов внутренних документов данных папок и даже SQL-инъекции (произвольные коды для внедрения на сервер для последующего взлома) для доступа к серверу.

В результате стало известно, что сервер облает 29 уязвимостями, через которые сотрудники Sokol-Security и проникли в «святая святых» «Почты России». Более того, доступ к файлам и даже к корневой директории – это не просто показательные данные о том, что «вот, смогли взломать». Напротив, Sokol-Security считает, что злоумышленники, только обладая таким доступом, смогут без труда провести банковские операции, различного уровня «диверсии», даже красть паспортные данные пользователей и подписывать транзакции на выдачу наличных денег в отделениях «Почты России» в любом регионе страны.

Но более интересен тот факт, что Sokol-Security достаточно молодая компания, созданная еще в начале августа текущего года и имеющая связь с сервисом «Мобильный пеленгатор», который позволяет определить, где сейчас находится тот или иной смартфон в мире. Также Sokol-Security упоминает, что сотрудничает и с компанией по веб-аудиту сайтов на предмет безопасности информации на сервере для конечного пользователя «Современные технологии безопасности».

Верить или не верить информации – выбор персональный, но даже такие компании, как Digital Security и Zecurion, подтвердили, что серверы «Почта России» действительно имеют 29 «дыр» в системе безопасности. По их мнению, такие уязвимости являются обычным делом для всех компаний госуровня, ибо злоумышленники, как правило, ресурсами такого уровня и категории вообще не интересуются, не взламывают и стараются «уже если кого и ломать, то не государство».

Что же касается самой «Почты России», то компания сообщила, что информация недостоверна, утечек данных с серверов не наблюдалось; более того, «персональные данные и/или конфиденциальная информация отделены от общедоступных информационных систем и аттестованы Федеральной службой по техническому и экспортному контролю (ФСТЭК России)». В то же время все компании признали одно: Sokol-Security – это компания обычных мошенников, которая старалась «надавить» на «Почту России» и получить за это немалую сумму. Юлия Кольдичева, представляющая Digital Security, заявила, что «проверкой этой “маркетинговой инициативы” группы начинающих ИБ-бизнесменов, скорее всего, займутся компетентные органы».

Так или иначе, но уязвимыми в той или иной степени могут быть любые системы, даже такие защищённые, как мобильная iOS или серверные системы. И разумеется, даже сфальсифицировать данные о том, что серверы были взломаны, тоже можно при наличии мало-мальских знаний о том, как взломанные данные могут достоверно выглядеть. Но, несмотря на все это, системам безопасности уделяется особое, пристальное внимание всех разработчиков и компаний, ибо даже Google запустила программу по нахождению «дыр» в своей платформе для разработчиков, с тем чтобы выяснить, насколько хорошо проделана работа и требуется ли её улучшить.

Но если рассматривать каждое мобильное устройство или настольную систему в отдельности, то, разумеется, вся ответственность за безопасность ложится на плечи самого пользователя, ибо «на любой щит всегда найдется свой меч».

- Дата: 7-08-2018, 20:13